In questo articolo voglio raccontare come funzionano due strumenti molto usati nel mondo del phishing moderno: GoPhish ed Evilginx3.

Li vedremo sia dal punto di vista dei professionisti della sicurezza – che li utilizzano in modo controllato per testare e migliorare la resilienza delle aziende – sia da quello, purtroppo, dei criminali informatici, che sfruttano gli stessi strumenti per i loro attacchi.

Il phishing oggi: molto più evoluto di quanto si creda

Quando si parla di phishing, molte persone pensano ancora alle email sgrammaticate che promettono eredità milionarie o chiedono aiuto a nome di un parente lontano.

In realtà, il phishing moderno è molto più sofisticato: c’è intelligenza artificiale, c’è progettazione grafica accurata, ci sono domini registrati ad hoc e strumenti avanzati che permettono agli attaccanti di ingannare anche utenti esperti.

La vittima vede solo «il risultato finale»: una pagina ben fatta o un’email credibile.

Ma dietro c’è un intero “motore” composto da infrastrutture, server, configurazioni e software specializzati.

Perché i criminali investono così tanto nel phishing?

Verrebbe da pensare che preparare tutto questo lavoro sia complicato e dispendioso. La domanda quindi è: perché farlo?

La risposta è semplice: perché il phishing è estremamente redditizio.

Una singola campagna può servire per rubare dati, accedere ad account aziendali oppure, più banalmente, per alimentare il mercato delle liste di email valide. Sul dark web queste liste vengono vendute come vere e proprie commodity, e possono includere da poche migliaia fino a milioni di indirizzi.

Gli attaccanti inviano email in massa, registrano quali utenti interagiscono e rivendono solo i contatti “attivi”. Basta questo per generare guadagni continui.

Gli elementi tipici di una campagna di phishing

Anche se le tecniche cambiano, una campagna di phishing ben fatta contiene quasi sempre questi ingredienti:

- Call to action – È l’invito ad agire: clicca qui, scarica questo file, verifica il tuo account. A volte serve solo a capire se l’indirizzo email esiste davvero; altre volte punta a rubare informazioni sensibili.

- Domini “lookalike” – Gli attaccanti registrano domini che somigliano molto a quelli veri: basta una lettera cambiata o un carattere simile (come “0” al posto della “o”). A colpo d’occhio, sembrano identici.

- Link ingannevoli – Portano a pagine di phishing o a servizi intermedi come OneDrive o Dropbox, usati per rendere il tutto più credibile. Spesso contengono un identificatore unico che collega il clic a uno specifico utente.

- Allegati dannosi – Alcuni aggressori inviano direttamente malware come PDF, ZIP o documenti Office infetti. È rischioso, ma molto efficace.

- Immagini di tracciamento – Una piccola immagine invisibile permette agli attaccanti di sapere se la mail è stata aperta, proprio come avviene nelle newsletter.

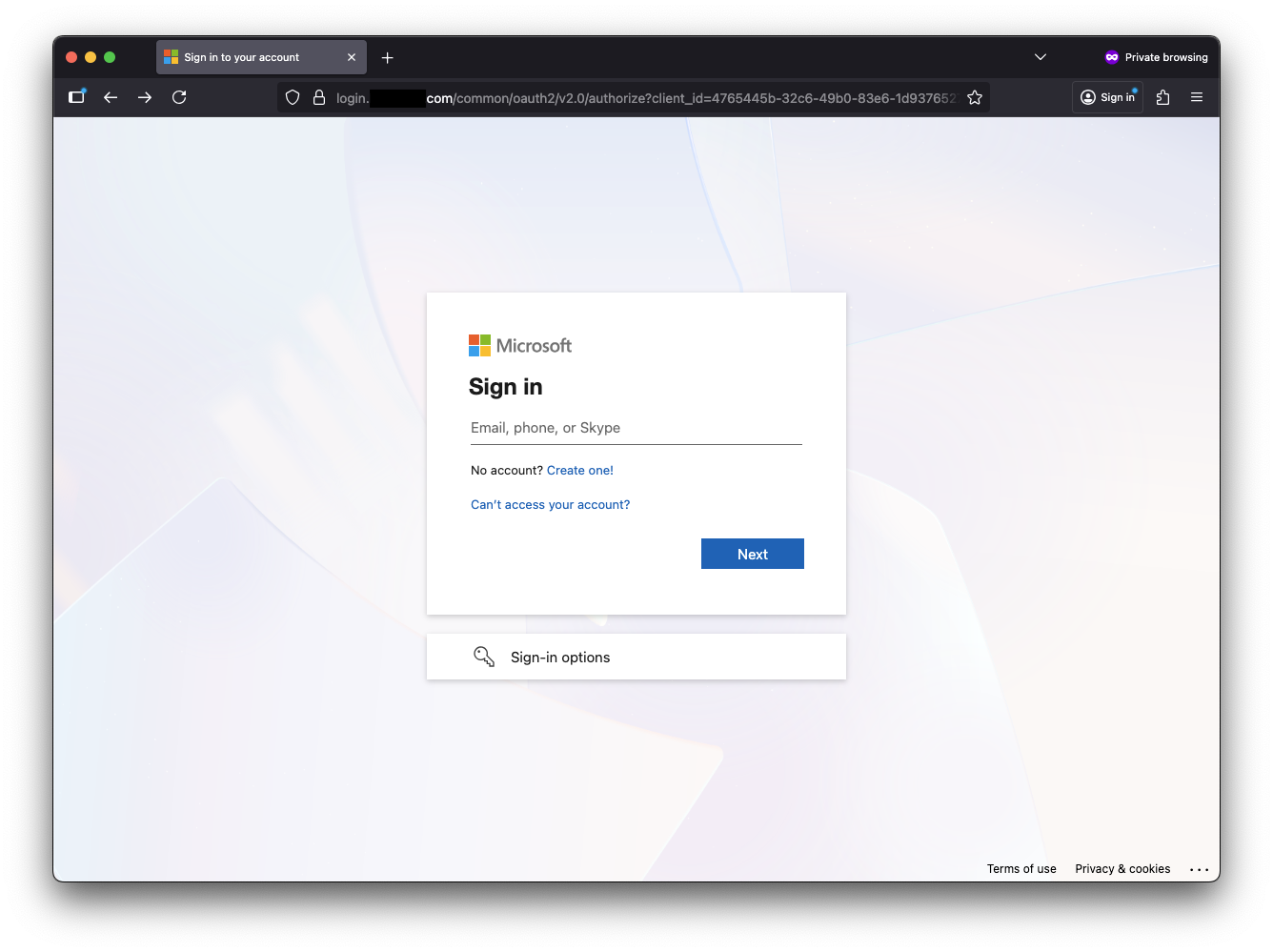

- Pagina di destinazione – È la replica di un sito noto (Microsoft, Gmail, social network, banca, ecc.). L’utente inserisce le credenziali convinto di essere sul sito originale.

- Backend automatico – Gran parte delle campagne non viene gestita manualmente: software specifici inviano le email, registrano le interazioni e automatizzano ogni fase. Basta che pochissime persone abbocchino per rendere l’attacco “un successo” dal punto di vista dell’attaccante.

GoPhish: lo strumento per creare e gestire campagne di phishing

GoPhish è un framework open source progettato per chi si occupa di sicurezza informatica.

Serve a creare campagne di phishing in un ambiente controllato, per testare quanto gli utenti di un’azienda siano vulnerabili a certi attacchi.

Permette di:

- costruire email e landing page personalizzate,

- inviare campagne verso gruppi specifici,

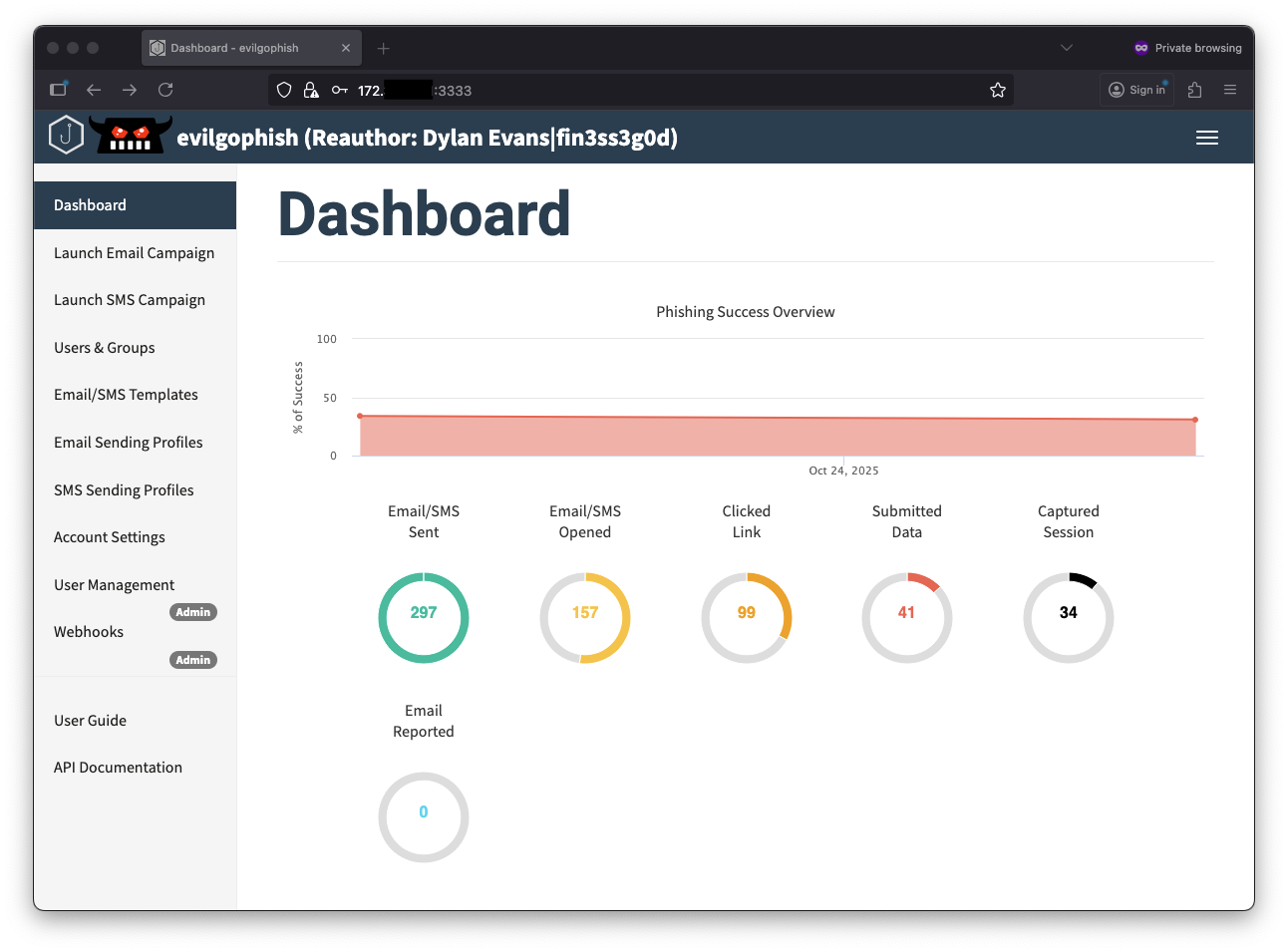

- monitorare chi ha aperto, chi ha cliccato, chi ha inserito credenziali,

- analizzare i risultati per migliorare training e procedure interne.

È un ottimo strumento per scopi legittimi, ma — come spesso accade — può essere usato anche da criminali informatici. Il suo punto di forza, la facilità d’uso, è anche ciò che lo rende un dual-use tool.

Evilginx3: l’attacco che aggira anche il doppio fattore

Evilginx funziona in modo molto diverso da GoPhish.

Si tratta di un sofisticato sistema basato su un reverse proxy, capace di agire come “intermediario invisibile” tra l’utente e il sito legittimo.

La caratteristica più pericolosa è che non ruba solo la password, ma intercetta:

- cookie di sessione,

- token di autenticazione,

che possono essere riutilizzati per accedere all’account della vittima senza bisogno di inserire nulla.

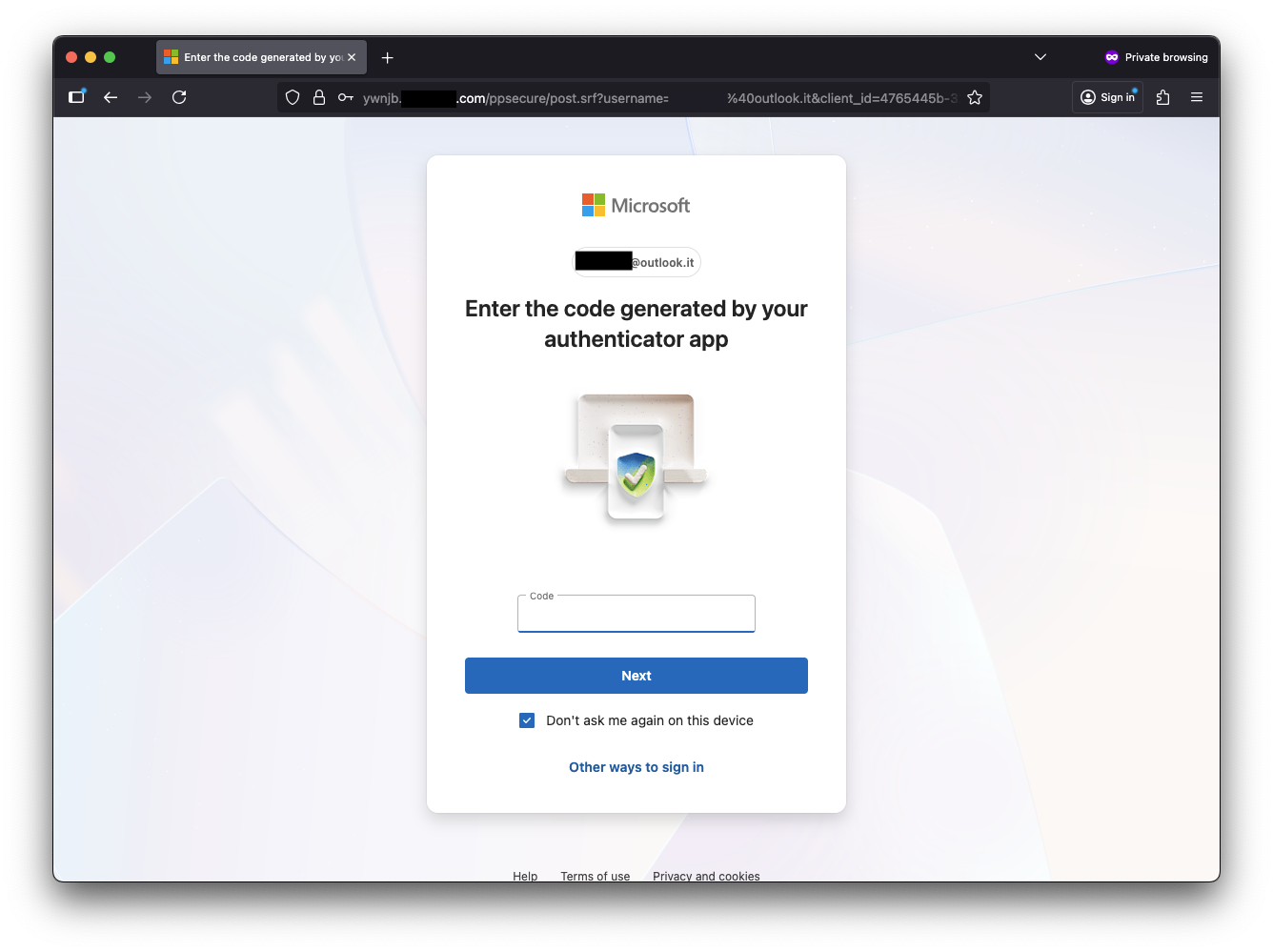

Nemmeno l’autenticazione a due fattori può fermarlo, perché intercetta direttamente la sessione già autenticata.

Per questo è uno degli strumenti più temuti e studiati da chi lavora nella difesa informatica.

Registrare il dominio per la campagna

Il primo passo per una campagna ben strutturata è scegliere un dominio da utilizzare per l’inganno.

L’obiettivo è renderlo il più simile possibile a quello reale, così che il destinatario non noti la differenza.

Si può provare manualmente, ma è un lavoro lungo. Per fortuna esistono strumenti che generano automaticamente varianti plausibili del dominio originale, come:

- urlcrazy, che elenca errori di battitura e sostituzioni comuni;

- https://www.expireddomains.net/, un archivio di domini scaduti spesso ancora ben “reputati”.

ExpiredDomains, in particolare, è una miniera d’oro per gli attaccanti: domini apparentemente innocui che possono essere riutilizzati per campagne estremamente credibili.

Configurare i record DNS del nuovo dominio

Configurare i record DNS del dominio “lookalike” è essenziale per la riuscita delle campagne di phishing, in quanto aumenta la credibilità e la capacità di consegna delle email, permettendo di superare i sistemi antispam.

La corretta configurazione di un dominio per l’invio della posta prevede tre record DNS:

- Record SPF (Sender Policy Framework): Autorizza il server di invio dell’attaccante (es. GoPhish) a spedire per conto del dominio, facendolo sembrare legittimo.

- Record DKIM (DomainKeys Identified Mail): Aggiunge una firma digitale all’email, provandone l’autenticità e prevenendo la manomissione. L’attaccante inserisce la chiave pubblica nei record DNS per superare i controlli antispam.

- Record DMARC (Domain-based Message Authentication, Reporting, and Conformance): Stabilisce le regole per la gestione delle email che falliscono le verifiche SPF e DKIM. Sebbene non possano controllarlo sul dominio originale, la sua presenza nel dominio lookalike può aiutare a “sembrare più legittimo”.

La corretta configurazione di questi record aumenta significativamente la probabilità che l’email di phishing raggiunga la casella di posta della vittima.

Strumenti del mestiere

I due strumenti principali e più usati per orchestrare una campagna di phishing sono, come anticipato, GoPhish ed Evilginx3. Questi due software, pur avendo scopi diversi, sono utilizzati in quasi tutte le campagne phishing moderne:

GoPhish viene principalmente utilizzato per l’invio massivo e il tracciamento delle attività utente. Permette di creare le email in formato HTML, eventuali pagine di atterraggio, le liste di utenti a cui inviare le email, l’invio stesso, oltre che a monitorare in tempo reale quali utenti hanno aperto l’email, cliccato i link, inserito le credenziali, etc.

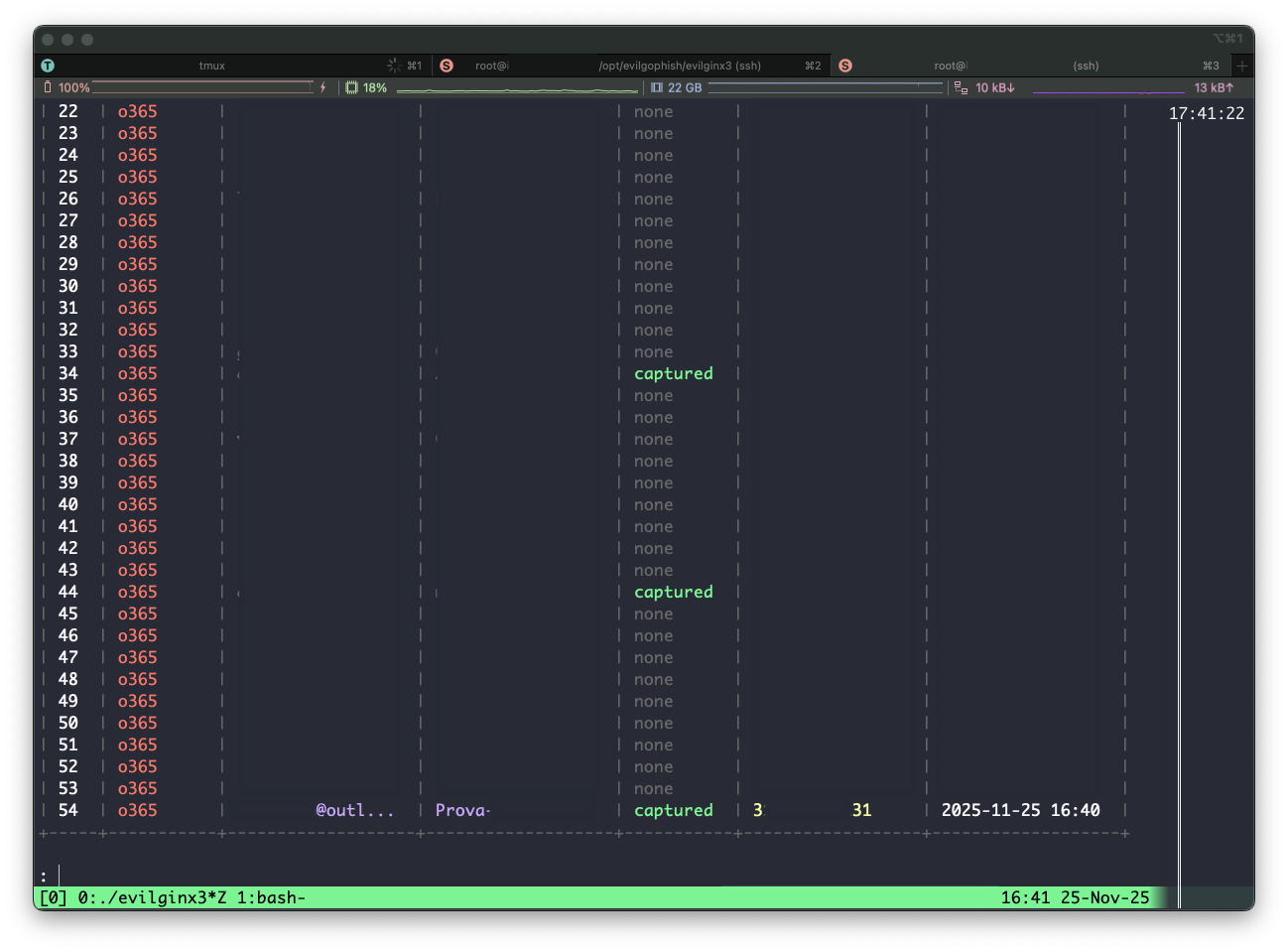

Evilginx invece permette di intercettare delle credenziali e in particolare dei token di sessione.

Agisce da reverse proxy, ovvero si frappone tra la vittima e il sito legittimo, permettendo di intercettare in chiaro tutto il traffico tra i due.

Quando la vittima atterra sul sito malevolo, la schermata di login che visualizza è, di fatto, quella “originale”. In questo scenario, il traffico “deviato” interagisce comunque legittimamente con il servizio a cui l’utente sta tentando di autenticarsi. Ciò significa che l’autenticazione può avvenire correttamente, anche in presenza di meccanismi di autenticazione a più fattori (MFA), e l’attaccante riesce a ottenere un token di sessione valido.

Una volta ottenuto il token di sessione, è possibile tramite diverse estensioni importarlo all’interno del browser. Da quel momento l’attaccante ha accesso totale all’account della vittima, senza necessità di doversi autenticarsi nuovamente.

Per garantirsi la persistenza dell’accesso nel caso in cui la sessione ottenuta scada, l’attaccante può decidere di aggiungere un ulteriore fattore di autenticazione (di cui è in possesso) all’account della vittima.

Conclusioni

Un attacco di phishing moderno non è mai improvvisato: “dietro le quinte” c’è una preparazione tecnica precisa, fatta di domini dedicati, configurazioni accurate e strumenti avanzati come GoPhish ed Evilginx3.

Il punto non è tanto “cliccare o non cliccare”, ma comprendere che oggi gli attacchi si basano su piattaforme avanzate, automatismi, domini credibili e tecniche in grado di aggirare anche meccanismi di protezione consolidati.

Per questo la difesa non può limitarsi a soluzioni superficiali: servono consapevolezza, formazione continua e simulazioni realistiche, le uniche in grado di preparare gli utenti a riconoscere scenari che, tecnicamente, sono sempre più simili a quelli autentici.

—

Filippo Maffei