In un contesto digitale in cui gli attacchi informatici sono sempre più sofisticati e mirati, molte aziende si affidano alle simulazioni di attacco informatico per testare la propria capacità di resistere a minacce reali. Queste simulazioni, condotte in ambienti controllati e in condizioni realistiche, permettono di mettere alla prova sistemi, processi e persone, con l’obiettivo di individuare punti deboli e lacune nella difesa prima che siano sfruttati da attori malevoli. L’articolo che segue illustra nel dettaglio come si svolge una [...]

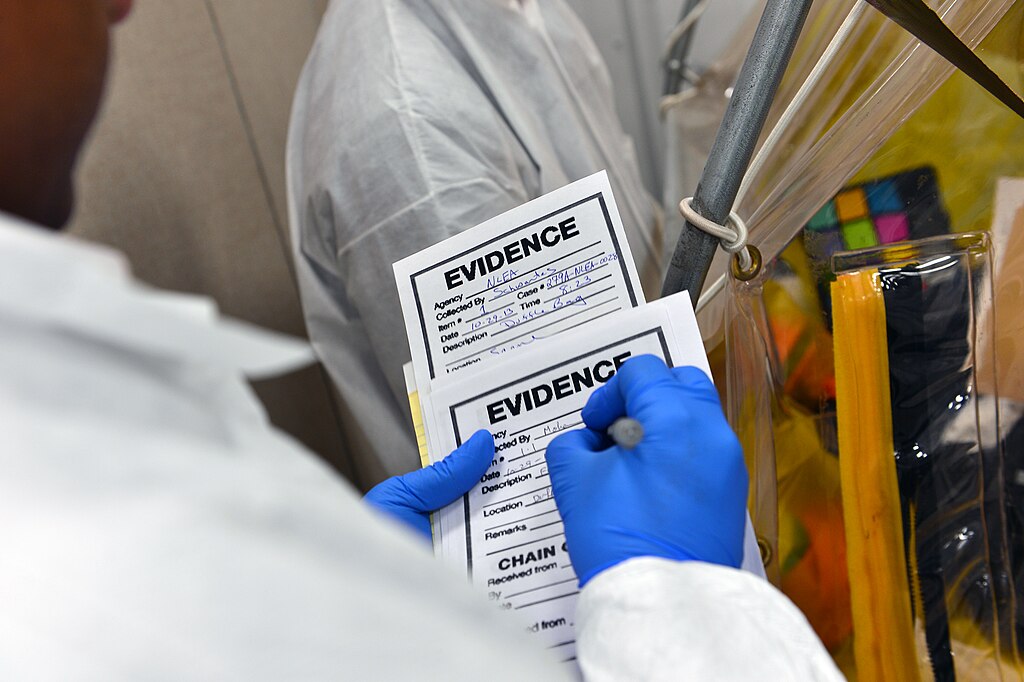

Nei contesti della Digital Forensics e in generale della Cybersecurity se ne parla da molti anni… eppure, quando si entra nella pratica, la realtà è diversa: nella maggior parte delle organizzazioni, la catena di custodia non esiste o non viene applicata correttamente. In alcuni casi perché sconosciuto, in altri perché inteso come mero adempimento burocratico: un foglio da compilare solo da “chi ne ha bisogno davvero”. Le conseguenze? Indagini digitali interne prive di un fondamento documentale solido. Decisioni disciplinari [...]

Nella maggior parte delle aziende, il rischio cyber è ancora percepito come una questione prettamente tecnica, legata a un potenziale “disservizio”. Tuttavia, le rilevanti conseguenze economiche e reputazionali di un incidente informatico lo rendono oggi un tema centrale di governance e di sostenibilità del business. La mancata consapevolezza o, peggio, la sottovalutazione del rischio cyber espone le imprese a impatti economici che vanno ben oltre i costi di ripristino: parliamo di interruzioni operative, perdita di clienti, sanzioni regolamentari, danni [...]

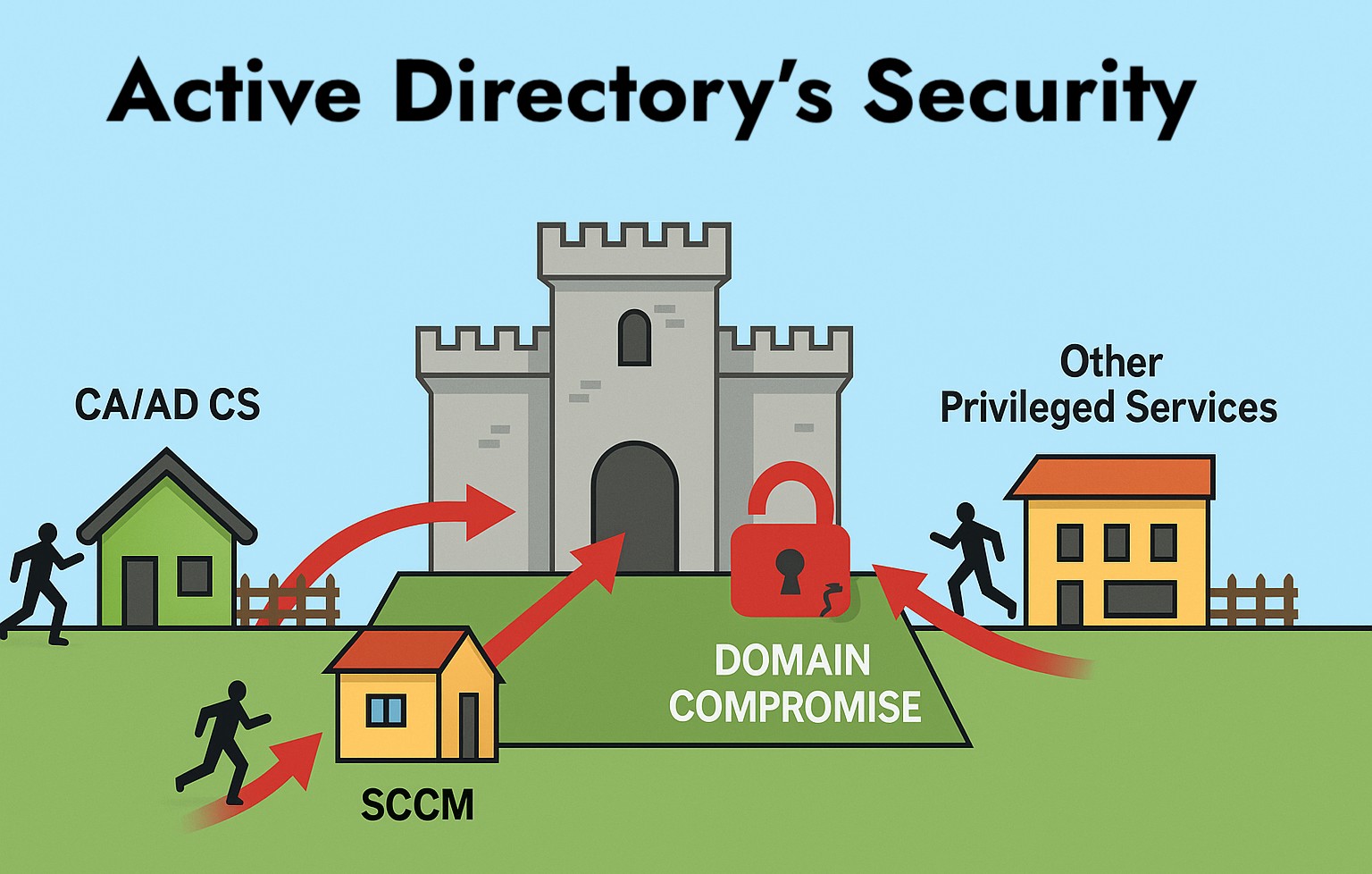

Dopo aver esplorato come una Certificate Authority mal configurata può trasformarsi in una leva per scalare privilegi fino al dominio, è importante ricordare che non è l’unico componente critico di Active Directory. Anche strumenti come SCCM (System Center Configuration Manager), utilizzati quotidianamente per distribuire software e configurazioni, possono diventare una porta d’ingresso per gli attaccanti se non configurati correttamente. In questo articolo vedremo come SCCM può essere sfruttato e quali rischi comporta. SCCM ulteriore leva di escalation Configuration [...]

Negli ultimi anni, la trasformazione digitale ha ridisegnato i confini tra IT e OT. Con l’avvento dell’Industria 4.0, e la prospettiva di un’Industria 5.0 sempre più integrata tra automazione e intelligenza umana, i sistemi di produzione sono diventati interconnessi, intelligenti e data-driven. Questa interconnessione ha generato enormi vantaggi in termini di efficienza e analisi, ma ha anche aperto nuove superfici di rischio. Molti impianti, originariamente concepiti per operare in isolamento, oggi comunicano con l’esterno senza essere stati progettati secondo [...]

Nelle valutazioni di sicurezza di Active Directory (AD) si tende spesso a focalizzarsi sugli account (Domain Admin, service account) e sulle tecniche di compromesso note (phishing, Kerberoast, Pass-the-Hash). Meno attenzione viene dedicata ai componenti di infrastruttura fortemente integrati con AD — ad esempio Certificate Authority (CA / AD CS), Microsoft System Center Configuration Manager (SCCM), e altri servizi con privilegi di dominio. Questi elementi, se compromessi o mal configurati, possono offrire a un attaccante leve che possono portare fino [...]